| FORUM TV-SAT | П`ятниця

27.02.2026, 11:16

Вітаю Вас Гість | RSS |

|

|

|

| |

|

|

|

|

Безпека в мережі Інтернету. Кібербезпека. Телепіратство.

| |

| RATVOD | Дата: Вівторок, 06.04.2010, 01:18 | Повідомлення # 1 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Безпека в мережі Інтернету!

Кібербезпека. Телепіратство.

|

|

|

|

| RATVOD | Дата: Понеділок, 12.07.2021, 11:00 | Повідомлення # 151 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | ЗМІ: Microsoft купує виробника софту для кіберзахисту,

щоб протистояти глобальним атакам

Фото: habr.com[

За компанію заплатять більше 500 мільйонів доларів готівкою.

Офіційно про угоду мають оголосити найближчими днями.

Корпорація Microsoft погодилася придбати виробника програмного забезпечення для кіберзахисту RiskIQ, щоб краще захистити клієнтів в умовах зростаючого потоку глобальних кібератак. Про це пише Bloomberg із посиланням на джерела, знайомі з ситуацією.

Про угоду має бути оголошено найближчими днями. Microsoft заплатить за компанію більше 500 мільйонів доларів готівкою, як вказують джерела.

RiskIQ із Сан-Франциско розробляє хмарне програмне забезпечення для виявлення загроз безпеці, допомагаючи клієнтам зрозуміти, де і як на них можуть напасти хакери в складних системах корпоративних мереж і пристроїв. Серед клієнтів компанії – Facebook, BMW AG, American Express та Поштова служба США.

Офіційно сторони поки що не коментують угоду.

На тлі глобальних хакерських атак Microsoft вже додала нові функції захисту до таких продуктів, як Windows та хмарні служби Azure, щоб захистити окремі пристрої та виявити атаки на мережі. Компанія також додала персонал, який перевіряє власні продукти Microsoft на наявність уразливостей, допомагає клієнтам поновлювати роботу після кібератаки, а також керує лабораторією під назвою Центр розвідки Microsoft Threat, яка відстежує дії хакерів.

Раніше Нью-Йорк став першим американським мегаполісом, який відкрив оперативний Центр для захисту від кіберзагроз. В останні місяці кібератаки вразили великий трубопровід США, виробника м’яса та технічні компанії.

Крім того, США і Велика Британія викрили масштабну хакерську кампанію російської військової розвідки.

Автори: MediaSapiens

12 липня 2021

|

|

|

|

| RATVOD | Дата: Вівторок, 13.07.2021, 11:39 | Повідомлення # 152 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | «Чисте небо» об’єднує зусилля

у боротьбі з піратством з Бюро інтерактивної реклами

Організації планують зосередитись на захисті прав інтелектуальної власності

в інтернеті та репутації брендів (brand safety).

У липні антипіратська Ініціатива «Чисте небо» та національне представництво міжнародної асоціації IAB (Interactive Advertising Bureau або Бюро інтерактивної реклами) підписали Меморандум про партнерство. Про це повідомляє пресслужба ініціативи.

Дві спілки планують регулярно проводити моніторинг та давати учасникам актуальну інформацію про ресурси, до яких мають претензії правовласники. Якщо реклама все ж таки розміщена — не допустити негативні наслідки для репутації брендів, які з’явились на нелегальних ресурсах не зумисне.

Організації сподіваються, що результатом спільної роботи стане зниження об’єму реклами на піратських ресурсах — зменшення їхніх фінансових надходжень (слідування принципу follow the money). І ще один напрямок спільної роботи — удосконалення чинного законодавства. Метою об’єднань є зміни в законі «Про рекламу», які дозволять обмежити фінансування онлайн-піратства — аж до заборони реклами на нелегальних ресурсах.

«У співпраці з IAB Ukraine нам вдалося розпочати конструктивний діалог з рекламним ринком, і він виявився дуже потрібним індустрії. Тепер у повноцінному партнерстві з асоціацією ми матимемо більше точок впливу та можливостей для змін. Ми серйозно налаштовані зробити все можливе, аби індустрія звільнилась від піратства. І тут є два ключові напрямки: перший — це підвищення обізнаності серед гравців ринку про методи захисту від взаємодії з піратами, а другий — впровадження механізмів для зменшення потоків фінансування порушників, враховуючи, що основна сфера їхніх прибутків — це саме доходи від реклами», - каже В’ячеслав Мієнко, керівник Ініціативи «Чисте небо».

«Чисте небо» та IAB Ukraine вже зробили кілька спільних проєктів для рекламної галузі. Зокрема, це низка гайдів, що містять опис ринкової системи взаємодії між рекламодавцями та правовласниками, процесів моніторингу та формування переліку нелегальних сайтів, технічні рекомендації щодо уникнення реклами на таких сайтах тощо.

«Завдяки спільній роботі над гайдами нашим командам вдалося прояснити більшість питань та налагодити систему «профілактики». Безперечно, залишається ще низка технічних моментів та питання співпраці з міжнародним blacklist, проте я впевнена, що крок за кроком зусиллями гравців індустрії ми зможемо усі ці задачі вирішити», - переконана Анастасія Байдаченко, СЕО IAB Ukraine

Ще один корисний для рекламодавців проєкт, в контексті якого об'єднання матимуть змогу закріпити партнерство — міжнародний blacklist WIPO Alert Database, який адмініструється Всесвітньою організацію інтелектуальної власності (ВОІВ).

Нагадаємо, у червні Всесвітня організація інтелектуальної власності (ВОІВ) додала перші нелегальні сайти, подані Україною, в міжнародну базу даних WIPO Alert Database. Серед них: rezka.ag, ex-fs.net, seasonvar.ru, kinogo.zone.

13 липня 2021.

|

|

|

|

| RATVOD | Дата: Середа, 14.07.2021, 08:07 | Повідомлення # 153 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Держспецзв’язку нейтралізувала DDoS-атаки

на сайти президента України та СБУ

Фото: istockphoto.com

У відомстві повідомляють про збільшення кількості кіберінцидентів.

Кіберфахівці Державної служби спеціального зв'язку та захисту інформації України нейтралізували DDoS-атаки на офіційні сайти президента України та Служби безпеки України. Про це повідомляє пресслужба Держспецзв'язку.

«Застосування сервісів кіберзахисту Системи захищеного доступу державних органів влади до мережі інтернет забезпечило повну доступність інформаційних ресурсів та їх безперервну роботу», – прокоментував ситуацію заступник голови служби Віктор Жора.

Держспецзв'язку нагадує про збільшення кількості кіберінцидентів. За пів року заблоковано понад 1,1 млн атак різних видів на державні інформаційні ресурси, крім того, заблоковано понад 250 DDoS-атак.

Раніше Держспецзв'язку повідомила, що 6 липня через мережеву атаку відбувся технічний збій в роботі інтернет-провайдерів, які забезпечують підтримку сайтів президента України, Служби безпеки України, Національного антикорупційного бюро України, Служби зовнішньої розвідки, Держспецзв’язку.

Автори: MediaSapiens

13 липня 2021

|

|

|

|

| RATVOD | Дата: Середа, 14.07.2021, 09:09 | Повідомлення # 154 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Держспецзв’язку попередила про фішингові сайти,

які імітують відомі вебресурси: як вберегтись

Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA попереджає

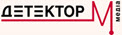

про фішинговий сайт, який імітує вебсайт офіційного інтернет-представництва Президента України.

Фішинговий сайт використовується для проведення кібератак та розповсюдження шкідливого програмного забезпечення, попереджає Держспецзв’язку.

Зареєстрований одним із найбільших в Росії реєстраторів доменних імен та хостинг провайдерів фішинговий вебсайт (www.reg.ru) використовується для проведення кібератак та розповсюдження шкідливого програмного забезпечення.

Наразі фахівцями Держспецзв’язку проведена робота з блокування фішингового сайту. Але якщо ви отримували лист із посиланням на фішинговий вебсайт:

«hХХp://president.gov.ua.administration.vakansiyi.administration.president.gov-ua[.]info/».

А тим більше відкривали вказаний файл – потрібно негайно перевірити факт наявності зазначених в індикаторах компрометації файлів на вашому комп'ютері та видалити їх.

Потенційним жертвам відправляються фішингові листи з посиланням на фішинговий вебсайт, який містить посилання на список вакантних посад "Повний список високооплачуваних посад". Після переходу за посиланням на фішинговий вебсайт та посиланням на список вакантних посад на комп'ютер користувача завантажується файл після відкриття якого запускаються шкідливі процеси завантаження вірусу, збирання інформації про конфігурацію комп'ютера та інформації, що належить користувачу.

«Фішингові сайти імітують вебсайти органів державної влади, відомих брендів та компаній. Вони повторюють графічне оформлення та структуру реальних сайтів, але відрізняються від дійсного доменного імені. На фішингових вебсайтах розміщуються посилання, за якими на комп'ютер користувача завантажуються файли зі шкідливим програмним забезпеченням. Кіберзлочинці це роблять з метою отримання даних користувачів, розповсюдження шкідливого програмного забезпечення, завантаження вірусів на комп’ютери тощо. Тому не відкривайте фішингові листи, не відвідуйте фішингові вебсайти, не переходьте за посиланнями на них та не завантажуйте файли», – застерігає керівник Державного центру кіберзахисту Держспецзв’язку Андрій Кузміч.

Як вберегтись?

1. Звертати увагу на посилання вебресурсу, в разі необхідності потрапити на офіційний вебресурс, краще скористатись пошуковими системами.

2. Використовувати лише ліцензійне програмне забезпечення та своєчасно оновлювати його.

3. Визначити політики користування поштовими сервісами для працівників, визначити відповідальних осіб, що приймають пошту підрозділу та розсилають її.

4. Систематично проводити роботу з персоналом щодо питань кібергігієни, зокрема необхідності при отриманні листа перевіряти електронну адресу та ім’я. Якщо ім'я відправника має дивне та незвичне значення, не відкривати прикріплені файли.

5. Забезпечити неприпустимість відкриття додатків у підозрілих повідомленнях. Зберігати прикріплені файли, проте не відкривати, перевіряти їх антивірусною програмою.

6. Налаштувати фільтрування вхідних/вихідних інформаційних потоків, зокрема поштового вебтрафіку, наприклад заборонити отримання працівниками пошти, що містить в додатках виконувані файли та налаштувати спам фільтри.

7. Перевіряти прикріплені файли до листів перед відправкою іншим. Документи не повинні містити макроси, якщо такі не розроблені адміністратором установи.

8. Налаштувати SPF, DKIM та DMARC для зменшення випадків отримання спаму, реалізації спуфігну та інших атак.

9. Визначити політики користування на робочих станціях. Обмежити права доступу користувачам, заборонити ініціалізацію файлів з правами адміністратора, CMD, PowerShell, VBS, виконуваних файлів (*.exe, *js, *.com, *.bs, *jar, *.py і т.д.) з директорій Temp та AppData, перевірити налаштування програм пакету Microsoft Office. Заборонити чи обмежити використання wscript.exe та макросів в продукції офісного пакету Microsoft Office.

10. Перевіряти додатки браузера. Не використовувати браузер для відкриття документів та пошти. Заборонити виконання HTML-коду в листах.

11. Визначити політику використання флеш-носіїв.

12. Заборонити стандартні сервіси шифрування для унеможливлення використання їх шифрувальниками.

13. Систематично перевіряти новостворені атрибути в директоріях WindowsTasks та WindowsSystem32Tasks

14. Оновити антивірусну базу та своєчасно завантажувати її оновлення.

15. Вчасно робити резервні копії важливого програмного забезпечення та документів.

16. Періодично робити повну перевірку системи на предмет наявності шкідливих програм.

17. Варто налаштувати систему логування та проводити моніторинг мережі, відстежувати підозрілу активність для виявлення потенційно інфікованих систем.

18. Перевстановити систему при наявності індикаторів компрометації щодо слідів шкідливого програмного забезпечення. Зауважимо, що при відновленні неперевірених програм та документів можливе повторне інфікування. Перед відновленням програмне забезпечення та документи потрібно перевіряти антивірусною програмою після оновлення антивірусної бази.

Нагадаємо, що протягом пандемії, зокрема через перехід на віддалену роботу, тижнева кількість кібератак зросла в 400 разів.

Автори: MediaSapiens

13 липня 2021

|

|

|

|

| RATVOD | Дата: Четвер, 22.07.2021, 10:51 | Повідомлення # 155 |

Адміністратор

Країна:

повідомлень: 28821

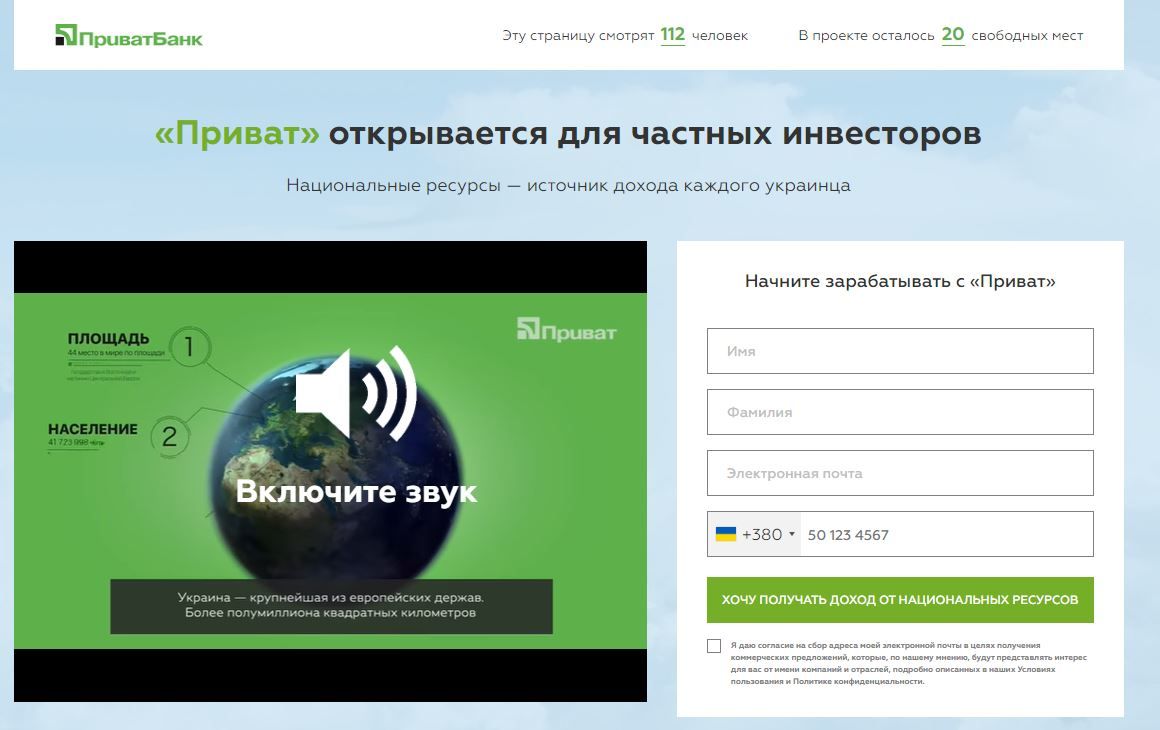

Статус:  | ПриватБанк попередив про шахрайський сайт-клон,

який прикривається українським брендом

Шахраї заманюють у проєкт пропозицією високого доходу за шахрайською схемою,

із застосуванням соціальної інженерії та ймовірного хакерства.

У США невідомі створили шахрайський сайт (https://p-invest.site), який є «клоном» сайту українського ПриватБанку.

Про це попередив прессекретар ПриватБанку Олег Серга у Фейсбуці.

Він, сайт, використовує посилання на неіснуючі інвестиційні проєкти та компанії без згоди ПриватБанку, а також айдентику банку та інших юридичних осіб.

У ПриватБанку зазначили, що шахраї заманюють у проєкт пропозицією високого доходу за шахрайською схемою, із застосуванням соціальної інженерії та ймовірного хакерства.

Односторонній канал зв’язку в проєкті також свідчить про шахрайський характер – після заповнення форми людиною оператор шахрайського центру виходить на зв'язок для «відпрацювання» клієнта, пише Уніан.

З огляду на це, ПриватБанк закликав не контактувати з шахраями, оскільки це небезпечно.

Нагадаємо, що клієнти ПриватБанку 25 червня скаржились на подвійні списання коштів з платіжних карт банку. Цю проблему підтвердили в компанії, сказавши, що це технічний збій і всі кошти повернуться власникам.

Автори: MediaSapiens

21 липня 2021

|

|

|

|

| RATVOD | Дата: Неділя, 01.08.2021, 07:18 | Повідомлення # 156 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | НБУ попередив про шахрайський сайт,

що видавав себе за систему BankID

Фото: bank.gov.ua

Наразі цей сайт заблоковано.

Національний банк України попередив про випадки створення шахрайських сайтів, які видають себе за систему BankID НБУ.

«Так, вже маємо факт виявлення подібного шахрайського сайту, де зловмисники пропонували користувачам залишити на сайті інформацію про платіжні карки та фінансовий номер телефону. Наразі цей сайт заблоковано», – йдеться в повідомленні.

У НБУ зазначили, що система BankID та її сайт не вимагають збору будь-якої інформації від користувачів, у тому числі даних банківських карток чи телефонних номерів. Система тільки передає персональні дані користувача в зашифрованому вигляді від банку, клієнтом якого він є, до надавача послуги.

Також варто звертати увагу, що сайти, які належать НБУ, розміщуються виключно на державному домені gov.ua.

Раніше ПриватБанк попередив про шахрайський сайт-клон, який використовував айдентику банку та пропонував вкладати гроші у нібито інвестиційні проєкти для швидкого отримання прибутку.

Автори: MediaSapiens

28 липня 2021

|

|

|

|

| RATVOD | Дата: Неділя, 01.08.2021, 21:42 | Повідомлення # 157 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Румунська спецслужба закликала уряд

посилити кібербезпеку після хакерської атаки на лікарню

Фото: Flickr

22 липня румунська служба розвідки SRI повідомила, що на сервери

бухарестської лікарні напали хакери за допомогою програми PHOBOS.

Лікарня змогла продовжити роботу завдяки офлайн-реєстрам. Як заявили в SRI, викуп хакерам не заплатили, пише Balkan Insight.

У зв’язку з цим SRI 30 липня закликала уряд вжити заходів для посилення кіберзахисту медичних закладів.

«У контексті атаки вірусу-вимагача на клінічний госпіталь №1 у Бухаресті, SRI поінформувала Міністерство охорони здоров’я та Міністерство транспорту й інфраструктури про характер атаки. У цій інформації SRI вказала на вразливі місця у системі, якими скористались нападники, та надала перелік заходів, яких потрібно вжити у разі надзвичайної ситуації, щоб обмежити негативні наслідки атаки, а також для запобігання атакам у майбутньому», – йдеться у їхньому повідомленні.

Служба зазначила, що такі випадки є тривожним сигналом, оскільки ставлять під загрозу нормальне функціонування медичних закладів.

«Для забезпечення безперешкодної доступності медичних послуг, необхідно ухвалити на центральному рівні рішення, що вимагатиме дотримуватись мінімального переліку заходів кібербезпеки на рівні медичних закладів», – додають у повідомленні.

У своєму коментарі спецслужба додала, що атака подібна до інших нападів на 4 румунські лікарні влітку 2019 року. Системи усіх чотирьох не були захищені антивірусним програмним забезпеченням.

Нагадаємо, що нещодавно в Німеччині хакерська кібератака паралізувала роботу цілого округу в Німеччині. Там оголосили надзвичайний стан.

Автори: MediaSapiens

01 серпня 2021

|

|

|

|

| RATVOD | Дата: Четвер, 05.08.2021, 20:14 | Повідомлення # 158 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | У Німеччині від хакерів з 2020 року

постраждали 86% компаній

Фото: istockphoto.com

Збитки від цього склали €223 млрд

Протягом 2018-2019 років збитки від кібератак були значно меншими – €103 млрд.

У Німеччині хакерських атак за рік зазнали 86% компаній – майже 9 з 10. Про це повідомило Федеральне об'єднання підприємств цифрової економіки, телекомунікації та нових медіа Bitkom, пише DW.

Зокрема, за останні два роки різко зросла кількість випадків шантажу з боку хакерів, які блокують інформаційні та виробничі системи компаній.

Bitkom опитало понад 1000 компаній з різних галузей, які стали жертвами хакерських атак.

У 40% випадків кібератак, за оцінкою постраждалих компаній, діяли «любителі», у 29% – організовані угрупування. 42% фірм повідомили, що кібератаки були можливі через ненавмисні помилкові дії співробітників, а ще у 28% співробітники навпаки навсмисно наносили збитки компаніям.

43% компаній-учасників опитування заявили, що постраждали від кіберзлочинців, які перебували в Німеччині, 37% – були атаковані з країн Східної Європи (без урахування РФ), 30% – з Китаю, 23% – з РФ, 16% – з США. 31% компаній заявили, що не змогли встановити регіон розташування хакерів.

Збитки для економіки країни від кібератак протягом 2020-2021 років склали €223 млрд. Для порівняння, у 2018-2019 років цей показник дорівнював €103 млрд, тоді постраждали 75% компаній.

Нагадаємо, раніше IT-компанія Kaseya, через кібератаку на яку постраждали 1500 фірм, змогла отримати ключ дешифрування.

Автори: MediaSapiens

05 серпня 2021

|

|

|

|

| RATVOD | Дата: Четвер, 12.08.2021, 19:53 | Повідомлення # 159 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | В Литві заявили про кібератаку на МЗС: хакери імовірно

отримали таємні документи, витік яких може «нашкодити» її союзникам

Фото: МЗС Литви / з відкритих джерел

Міністр національної оборони припускає, що за цим могли стояти «російські хакери».

11 серпня Міністерство закордонних справ Литви заявило про спробу кібератаки на свої системи. Про це пише «Європейська правда» з посиланням на LRT.

Сьогодні ж президент Литви Гітанаса Науседи заявив, що вона імовірно є успішною і хакери могли отримати доступ до документів під грифом секретності. Хоча наразі він не стверджує, що це точно так.

Раніше про це сказала радниця Науседи, а в МЗС відмовилися коментувати її слова.

«Ведеться розслідування, безперечно, ми згодом дамо оцінку шкоди, завданої цією атакою. Але є певні вказівки на те, що стався витік деякої інформації. І це інформація з грифом "таємно"», – сказав Гітанас Науседа в інтерв’ю delfi.lt.

За його словами, найбільша шкода від цього витоку загрожує не так самій Литві, як передусім її союзникам. Він сказав, що не може розкрити деталі.

Міністр національної оборони Арвидас Анушаускас в окремому коментарі розповів, що кібератака на МЗС здійснювалася і в минулому листопаді. Тоді про неї офіційно не повідомили. Він сказав, що і тоді, і цього разу за атакою найімовірніше стояли російські спецслужби.

Водночас журналісти видань lrt.lt та delfi.lt повідомили, що хакери на форумах заявили про кібератаку та викрадення близько 1,5 млн листів з переписки МЗС Литви з посольствами і партнерами, у тому числі з документами, що мали гриф секретності.

Нагадаємо, що нещодавно в результаті кібератаки на румунські лікарні місцеві спецслужби заявили, що в країні потрібно посилити кібербезпеку.

Автори: MediaSapiens

12 серпня 2021

|

|

|

|

| RATVOD | Дата: Неділя, 15.08.2021, 18:51 | Повідомлення # 160 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Крипто-пограбування століття. Хто організатор

і як вдалося провернути. Розбір від Reuters

Фото: depositphotos.com

У вівторок, 10 серпня, хакери здійснили найбільше в історії пограбування

криптовалюти на $ 613 млн з платформи обміну токенами Poly Network.

Агентство Reuters спробувало з'ясувати, хто стоїть за пограбуванням і як це вдалося провернути.

Що таке Poly Network

Poly Network - це платформа децентралізованого фінансування (DeFi), яка спрощує транзакції по передачі або обміну токенами між різними блокчейнами. Наприклад, клієнти використовують Poly Network для передачі біткоінів з блокчейна Ethereum в сервіс обміну криптовалюта Binance.

В Reuters зазначають, що невідомо, де розташована платформа Poly Network і хто нею керує. За даними Coindesk, Poly Network була запущена засновниками китайського блокчейн-проекту Neo.

Як вкрали токени

Poly Network працює на блокчейнах Binance Smart Chain, Ethereum і Polygon. Токени змінюються між блокчейнами за допомогою смарт-контракту, який містить інструкції про те, коли передавати активи контрагентам.

За даними крипторозвідувальної компанії CipherTrace, один з смарт-контрактів підтримує великий обсяг ліквідності, щоб користувачі могли обмінювати токени в великих обсягах.

У вівторок Poly Network написала в Твіттері, що попереднє розслідування показало, що хакери використовували вразливість у цьому смарт-контракті.

Згідно з аналізом транзакцій, опублікованому в Твіттері Кельвіном Фіхтер, програмістом Ethereum, хакери, мабуть, перепрограмували інструкції контракту для кожного з трьох блокчейнів і перенаправили кошти на адреси трьох гаманців для зберігання токенів. Пізніше гаманці були відслідковані і опубліковані Poly Network.

За даними компанії Chainalysis, що займається криміналістичною експертизою блокчейнів, зловмисники вкрали кошти в більш ніж 12 різних криптовалютах, в тому числі в ефірі і біткоінах.

Згідно цифровим повідомленнями в мережі Ethereum, опублікованими Chainalysis, людина, яка стверджує, що зробив злом, сказала, що вона виявив "помилку", не уточнюючи, що вона хотіла "виявити вразливість", перш ніж інші зможуть нею скористатися.

Куди поділися гроші

За даними Poly Network, до вечора середи хакери повернули $ 260 млн активів, але $ 353 млн пропали і поки не відомо куди.

У вівторок Coindesk повідомила, що хакери намагалися перевести активи, включаючи маркери tether, з одного з трьох гаманців в пул ліквідності Curve.fi, але ця транзакція була відхилена. Coindesk також повідомляє, що близько $ 100 млн були переведені з іншого гаманця і поміщені в пул ліквідності Ellipsis Finance.

Хто організатор

Хакер або хакери поки не ідентифіковані. Фірма по забезпеченню безпеки криптовалюти SlowMist повідомила, що вона ідентифікувала поштову скриньку зловмисника, адреса інтернет-протоколу і відбитки пальців пристрою, але компанія ще не назвала імена підозрюваних. SlowMist заявила, що пограбування, "ймовірно, було давно спланованою, організованою і підготовленою атакою".

Незважаючи на те, що передбачуваний зловмисник вдає з себе "білого хакера", який прагнув виявити вразливість в Poly Network і "завжди" планував повернути гроші, деякі криптоексперти не вірять в цю версію.

Гурвейс Грігг, технічний директор Chainalysis і колишній співробітник ФБР, вважає малоймовірним те, що "білі хакери" вкрали б таку велику суму. Вони повернули частину коштів, тому що виявилося занадто складно конвертувати їх в готівку.

12 серпня 2021

|

|

|

|

| RATVOD | Дата: Неділя, 15.08.2021, 19:37 | Повідомлення # 161 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Хакери повернули майже всю вкрадену

у Poly Network криптовалюту: хотіли посіяти паніку

Фото: EPA-EFE / SASCHA STEINBACH

Хакери повернули майже всю суму з вкрадених $ 600 млн в криптовалюті

у платформи з обміну токенами Poly Networt.

Про це пише Reuters.

За даними Poly Network, грабіжниками виявилися "білі хакери", мета яких було виявлення вразливостей в системі платформи.

"Білий хакер" відповів на пропозицію платформи в Твіттері зв'язатися і обговорити шляхи вирішення проблеми. Він написав, що "не зацікавлений в грошах".

"Я знаю, що це боляче, коли людей грабують, але хіба вони не повинні чогось навчитися на цих зломах?", - написав він у нотатках, вбудованих в блокчейн Ethereum.

За словами хакера, йому знадобилася всього одна ніч, щоб знайти вразливість в смарт-контрактах платформи. Програмісти блокчейнів, таких як Ethereum і Poly Network, самі пишуть смарт-контракти, за якими проходять транзакції з криптовалютою, і завжди залишається ймовірність, що вони зроблять помилку в коді.

Хакер повідомив, що після виявлення уразливості, він вирішив, що Poly Network її приховає, тому вкрав мільйони в найбільш популярних криптовалютах, щоб "викликати паніку в криптсвіті".

Він додав, що знімає з себе відповідальність за інцидент і готовий прийняти винагороду в $ 500 000 від Poly Network за повернення токенів.

У Poly Network підтвердили, що з усієї вкраденої суми залишилося повернути всього $ 33 млн, заморожені ще на початку тижня криптообмінником Tether.

13 серпня 2021

|

|

|

|

| RATVOD | Дата: Четвер, 19.08.2021, 09:22 | Повідомлення # 162 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Спілкуватися в месенджерах зручно, але небезпечно.

8 способів, як захистити свої дані

Фото: з відкритих джерел

Сучасні комунікації без месенджерів неможливі.

Але, користуючись благами цивілізації, ми забуваємо про захист своїх даних. І це великий промах

Здається, що єдина тема, про яку всі говорять, - це цифрова безпека, і для цього є вагома причина. Наприклад, близько 2,8 млрд людей по всьому світу використовували додатки для обміну повідомленнями в 2020 році, і очікується, що до 2022-го це число зросте до 3 млрд.

Оскільки ми все більше і більше покладаємося на цифрові комунікації, важливо захистити нашу конфіденційність. Є кілька простих заходів, щоб підвищити свою безпеку.

1. Використовуйте наскрізне шифрування

Ви ж не хочете, щоб хто-небудь, крім одержувачів ваших повідомлень, читав і бачив їх? Це те, що забезпечує функція наскрізного шифрування. З її допомогою будь-яке повідомлення індивідуального або групового чату, яке ви відправляєте, а також будь-який приватний дзвінок, який ви робите, не можуть бути доступні нікому, крім одержувачів. У деяких додатках наскрізне шифрування активовано за замовчуванням. В інших - вам необхідно запустити певний зашифрований чат або включити шифрування в налаштуваннях.

1. Зробіть так, щоб повідомлення зникали

Якщо вам потрібно відправити щось конфіденційне, наприклад, PIN-код або номер кредитної картки, і хочете, щоб цю інформацію швидко забули після отримання, пишіть зникаючі повідомлення. Ви можете самі вибирати, як довго повідомлення може бачити одержувач (від 10 секунд до 24 годин).

3. Захистіть чати з допомогою PIN-коду

Додавання ще одного рівня безпеки рідко буває поганою ідеєю. Таким чином, ви можете бути впевнені, що ваші особисті листування або ділові розмови завжди захищені, навіть якщо ви даєте свій гаджет комусь іншому.

4. Редагування та видалення повідомлень для всіх

Відправлення повідомлення не тій людині може стати прикрою помилкою, але це також загроза для безпеки. Уявіть, що ви відправляєте дані своєї кредитної картки комусь, кого ви не дуже добре знаєте, або любовне послання своєму босові, а не дружині / чоловікові. Ось чому можливість видалити те, що ви відправили всім сторонам, є життєво важливою функцією безпеки. Просто зробіть це перш, ніж хто-небудь це побачить.

5. Контролюйте свій статус

Те, що ви робите, - ваша особиста справа, навіть якщо ви просто перебуваєте в мережі або читаєте повідомлення. Іноді ви просто хочете прочитати те, що вам надсилають друзі і родичі, не відповідаючи. Перебуваючи у відпустці, ви можете захотіти дізнатися про те, що відбувається на роботі, але щоб вас ніхто не бачив онлайн. У будь-якому випадку контроль над тим, яка частина ваших дій відображається, є важливою функцією конфіденційності.

6. Вивчіть свої настройки конфіденційності

Дата вашого народження і фотографія є одними з основних елементів особистої інформації, і іноді ви хочете, щоб їх бачили тільки ваші друзі. Це питання конфіденційності, але також і безпеки, оскільки дату вашого народження можна використовувати для обходу захисту багатьох онлайн-сервісів і систем. Вирішіть, чи хочете ви, щоб ваші дані були доступні іншим користувачам.

7. Заборона викликів і повідомлень від невідомих абонентів

Небажані дзвінки та повідомлення можуть просто відволікати або явно дратувати і турбувати. На жаль, вони також можуть бути спамом, фішингом і безліччю інших зловмисних спроб. Вони являють собою загрозу безпеці, особливо для дітей і літніх людей, які частіше стають жертвами зловмисників.

Контроль над тим, хто може зв'язатися з вами, - це більше, ніж просто зручність. Ось чому поміщати повідомлення від людей, що не входять в ваш список контактів, в окрему поштову скриньку і відключення звуку для їх дзвінків, - важлива функція безпеки.

8. Приховайте свій номер в чатах, відкритих із спільнот

Спільноти - відмінний спосіб знайти нових людей зі спільними інтересами, з якими можна поспілкуватися. Але часто ви їх не знаєте, тому слід проявити трохи обережності. Приховавши свій номер в таких чатах, ви можете безпечно спілкуватися з людьми, не турбуючись про те, що вони отримають дуже багато інформації про вас.

Автор: Амір Іш-Шалом,

головний архітектор Rakuten Viber

17 серпня 2021

|

|

|

|

| RATVOD | Дата: П`ятниця, 20.08.2021, 18:58 | Повідомлення # 163 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Microsoft запропонувала

рішення для боротьби з піратством

Ілюстрація: Microsoft

Воно дозволяє користувачеві повідомляти

про крадіжку контенту в обмін на винагороду.

Microsoft запропонувала нове рішення для боротьби з піратством — систему Argus, засновану на технології блокчейна (розподілена база даних, що зберігає впорядкований ланцюжок записів). Про це повідомляє ініціатива «Чисте небо» з посиланням на TorrentFreak.

Argus — це система, побудована на Ethereum (криптовалюта і платформа для створення децентралізованих онлайн-сервісів на базі блокчейна), яка дає можливість анонімно повідомити про піратство та отримати нагороду за успішну позначку.

За інформацією «Чистого неба» працює вона так: нелегальний контент відстежується до джерела за допомогою унікального водяного знаку, який відповідає секретному коду. Коли повідомляється про піратську копію, статус джерела (ліцензіата) змінюється на «обвинувачений». У системі передбачена можливість оскарження, але якщо це не вдається, статус обвинуваченого змінюється на «винен». Також в Argus є способи захисту, які знижують стимули, щоб інформатор не повідомляв про один і той же контенті кілька разів під новими псевдонімами.

Крім Microsoft, в розробці Argus беруть участь також дослідники з Alibaba і Університету Карнегі-Меллона. Творці стверджують, що ця технологія краще, ніж застарілі кампанії з інформування про піратство, оскільки вона прозора. Опис технологічних нюансів роботи Argus є в документі, що опублікований дослідницьким відділом Microsoft. За словами дослідників, вартість використання блокчейна відносно невисока.

Microsoft очікує високу ефективність Argus в боротьбі з піратством. Теоретично ця система буде працювати з різними типами контенту, включаючи зображення, аудіо та програмне забезпечення. Однак поки невідомо, чи планує Microsoft протестувати систему в реальних умовах.

Дмитро Левін, керівник Центру моніторингу контенту Ініціативи «Чисте небо», вважає цей кейс досить цікавим для аналізу: «Дуже важливо знаходитися постійно в русі і вдосконалювати свої робочі інструменти, оскільки пірати також не стоять на місці. Буде цікаво спостерігати за даним кейсом на практиці і його результатом, особливо, якщо його в майбутньому почнуть використовувати в боротьбі з піратством аудіовізуального контенту».

Нагадаємо, у липні антипіратська Ініціатива «Чисте небо» та національне представництво міжнародної асоціації IAB (Interactive Advertising Bureau або Бюро інтерактивної реклами) підписали Меморандум про партнерство.

20 серпня 2021

|

|

|

|

| RATVOD | Дата: Субота, 28.08.2021, 09:56 | Повідомлення # 164 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | Google і Microsoft планують витратити

30 мільярдів доларів на кібербезпеку США

Фото: ІТС

Про рішення стало відомо після зустрічі техногігантів з президентом США Джо Байденом .

Компанії Google і Microsoft планують витратити 30 мільярдів доларів на посилання кібербезпеки США. Про це повідомляє CNBC.

Про рішення стало відомо після зустрічі техногігантів з президентом США Джо Байденом, яка відбулася на тлі кібератак, у тому числі проти урядового підрядника програмного забезпечення SolarWinds та нафтопроводу Colonial Pipeline.

Google заявив, що протягом п’яти років інвестуватиме понад 10 мільярдів доларів США для посилення кібербезпеки. Їх використають для зміцнення ланцюжка поставок програмного забезпечення та гарантування безпеки відкритого вихідного коду. Компанія також пообіцяла навчити 100 тисяч американців підтримці ІТ та аналітиці даних за допомогою програми Career Certificate.

Microsoft виділить 20 мільярдів доларів протягом п'яти років на розробку більш ефективних інструментів безпеки. 150 мільйонів доларів компанія інвестує, щоб допомогти державним установам модернізувати свої системи безпеки та розширити партнерські відносини щодо навчання кібербезпеці.

Apple створить програму, спрямовану на підвищенню безпеки в ланцюжках поставок в їх технологіях, яка включатиме роботу з постачальниками по впровадженню багатофакторної аутентифікації і тренінгів з безпеки.

IBM протягом трьох років навчатиме понад 150 тисяч людей навичкам кібербезпеки. Amazon Web Services планує надати власникам облікових записів безкоштовні багатофакторні пристрої автентифікації для кращої безпеки їх даних, також планує запропонувати організаціям та приватним особам тренінги безпеки. Компанія з фінансових послуг TIAA також ініціює навчання кібербезпеки для працівників.

Нагадаємо, у липні 2021 року президент США Джо Байден попередив, якщо Сполучені Штати опиняться у «справжній війні» з «великою державою», це може бути результатом значної кібератаки на США. Він також підписав меморандум про національну безпеку, започаткувавши нову державно-приватну ініціативу, яка створює «контроль ефективності» для кібербезпеки в найбільш важливих американських компаніях, включаючи ті, які забезпечують водо- та електропостачання.

У червні на саміті в Женеві Байден особисто попередив Путіна, що США будуть відповідати, якщо російська держава або хакери, що базуються в Росії, нападатимуть на критичну інфраструктуру США.

2 липня хакери з угрупування REvil, яке пов'язують із Росією, зламали інструмент віддаленого управління Kaseya. Через нього вони змогли поширити шкідливе ПЗ, яке зашифрувало та заблокувало комп'ютерні системи клієнтів Kaseya. Її клієнтами є переважно фірми з ІТ-підтримки, які допомагають малим підприємствам. Тож коли системи цих фірм були заблоковані, постраждали також їхні клієнти – загалом близько 1500 підприємств по всьому світу. REvil вимагали $70 млн викупу за ключ дешифрування, з'являлась також інформація, що вони згодні зменшити цю суму до $50 млн.

США пригрозили, що можуть вдатися до дій щодо злочинного хакерського угрупування REvil, якщо Росія не зробить цього самостійно. Незабаром після цього пов'язані з REvil сайти в даркнеті перестали працювати. Це позбавило компанії, які було заблоковано, можливості вести перемовинни з хакерами або платити викуп. Уряд США відмовляється коментувати, чи був причетним до цього.

Також на хакерів почали тиснути правоохоронні органи США. Цьому передувала атака Darkside на найбільший паливний трубопровід США Colonial Pipeline. Оператор трубопроводу змушений призупинити деякі свої операції, а в США оголосили надзвичайний стан. Згодом стало відомо, що компанія заплатила $4,4 млн викупу для відновлення роботи. Проте правоохоронцям США вдалося вилучити більше половини цієї суми з криптогаманців Darkside. Загалом Darkside протягом своєї діяльності отримала від низки компаній-жертв близько $90 млн у біткоїнах в якості викупу.

Автори: MediaSapiens

27 серпня 2021

|

|

|

|

| RATVOD | Дата: Субота, 28.08.2021, 10:35 | Повідомлення # 165 |

Адміністратор

Країна:

повідомлень: 28821

Статус:  | В Україні з’являться кібервійська

Фото: АрміяІnform

Крім того, за два місяці на розгляд РНБО мають подати

план реалізації оновленої стратегії кібербезпеки.

Президент Володимир Зеленський 26 серпня 2021 року ввів у дію рішення Ради національної безпеки і оборони про оновлену стратегію кібербезпеки України та затвердив створення кібервійськ у структурі Міністерства оборони.

Він підписав указ № 446/2021, яким доручив Кабінету Міністрів України визначити обсяг матеріально-технічних і фінансових ресурсів для створення і забезпечення кібервійськ, а також — кількість особового складу: яке має бути співвідношення військовослужбовців, працівників Міністерства оборони України, зарахованих у запас, резервістів та інших. За два місяці на розгляд Верховної Ради України мають винести законопроєкт про створення та функціонування кібервійськ у структурі Мініоборони.

Інший указ Зеленського — № 447/2021 — передбачає, що Національний координаційний центр кібербезпеки повинен протягом двох місяців розробити та подати на розгляд РНБО план реалізації стратегії, а органи центральної влади спільно зі Службою безпеки України та Службою зовнішньої розвідки мають забезпечити виконання цього плану після його затвердження.

Оновлена редакція стратегії містить перелік викликів для України в сфері кібербезпеки та пропонує засади національної системи захисту від кіберзагроз, визначає основні пріоритети та стратегічні цілі, а також напрями зовнішньополітичної діяльності.

Нагадаємо, 14 травня 2021 року РНБО ухвалила стратегію кіберзахисту України на наступні п'ять років. Того ж дня секретар Ради національної безпеки і оборони Олексій Данілов розповів, що в Україні створять кібервійська

Автори: MediaSapiens

27 серпня 2021

|

|

|

|

|

|

|